Voilà, il y a quelque temps je demandais si certains d'entre vous connaissez Palo Alto. J'ai eu l'occasion depuis de jouer avec ces petites bêbétes ... Il y a rien à dire le fonctionnement est très interessant, c'est ... comment dire ... une autre vision du firewalling. Mais je ne suis pas là pour faire non plus la pub de ce produit (oui je ne suis pas sponsorisé non plus), néanmoins si vous avez l'occasion de tester, faites le :).

Ce qui me fait écrire cet article c'est ma paranoïa latente :) En effet quand on voit ce que l'on peut faire avec cette bête on peut se dire que ça peut craindre pour la vie privé des utilisateurs (parfois, mais je fais confiance aux RSSI et aux Directions de nos chers entreprises pour ne pas se servir de cet outils pour espionner leurs employés ... hum ...).

Enfin bref rentrons au coeur du sujet : comme que ça fonctionne cette p'tite bête.

"Application visibility, application control and threat prevention is handled by three unique identification technologies, App-ID, User-ID, and Content-ID"

En gros on contrôle qui transfert quoi avec quel outils. Et c'est la que cet outil se distingue des autres, finit le firewalling en pensant aux ports, maintenant on pense en terme d'applications. De quoi se faire plaisir, surtout si on veut tout savoir des habitudes de nos chers utilisateurs.

(les screenshots qui vont suivre je les ai pris sur un boitier de test, afin de n'afficher aucune donnée utilisateur)

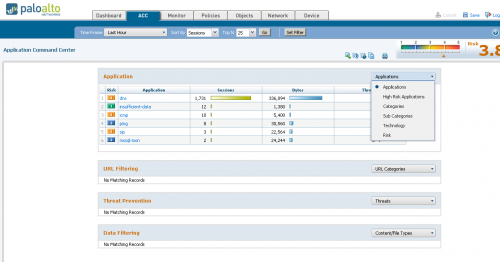

Allons donc voir dans l'application control center (ACC) [on dirait une organisation de l'armée US avec un nom pareil :)] :

Voilà on voit les différentes "applications" (le terme n'est pas juste mais bon) qui ont été utilisées. Allons plus loin (dans SSL qui n'apparaissait pas dans le premier screen désolé, la flemme de le refaire) :

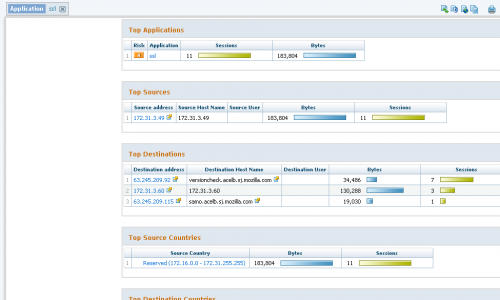

L'on voit déjà que les informations se font de plus en plus précises ... vous me direz rien d'inquiétant, ça permet même de voir si un malin de fait pas de conneries sous couvert d'une connexion HTTPS. C'est pas faux, mais voyons un peu ce dont palo alto est capable :

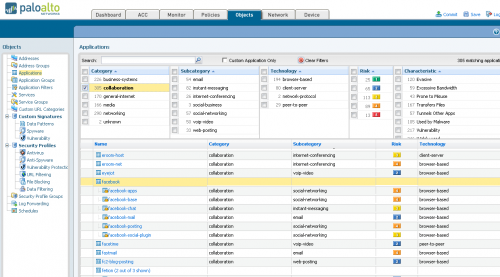

Y ouais madame michu on peut bloquer le chat facebook ... ou bien l'espionner ! Sympa non ? En plus on peut même personnaliser les applications à surveiller. Plus besoin de sondes supplémentaires ! Tout est dans le firewall (enfin si on veut l'utiliser en firewall, car on peut tout simplement le mettre en mode transparent ... et hop une jolie sonde qui fait des beaux rapports, mieux que niksun je dois l'avouer) !

Sans oublier que ça tient la charge.

Bref je pourrais parler des heures de palo alto, en bien comme en mal. Mais je ne suis pas là pour faire la pub de ce produit non plus.

C'était juste un exemple parmis tant d'autres de produits qui me font psychoter parfois :D.

Sur ceux ...